Linux

Le 5 Distro linux attente alla Privacy

Ci sono numerosi casi d’uso in cui qualcuno attento alla sicurezza potrebbe voler usare una distribuzione Linux specializzata e non tradizionale invece di una normale. Quindi abbiamo selezionato cinque diverse opzioni, ciascuna con le proprie caratteristiche e vantaggi.

Tails è forse il sistema più consolidato di cui ci occupiamo e afferma di fornire un accesso anonimo a Internet, aggirando qualsiasi censura. Ubuntu Privacy Remix (UPR) fornisce l’anonimato insieme a un mezzo efficace per proteggere i tuoi dati. Funziona solo in modalità live, crittografa i tuoi dati e li protegge da oggetti non richiesti

accesso. Whonix vanta quasi le stesse funzionalità di Tails ma va anche oltre dividendo il tuo flusso di lavoro in due parti: server e workstation. Il sistema operativo Qubes implementa l’approccio “sicurezza mediante compartimentalizzazione” [vedi Recensioni. p28. LXF164], ma questa volta affronterà altre alternative. Infine, JonDo Live-DVD è una soluzione molto interessante, che è nata dalla multipiattaforma JonDonym, un file

Anonimizzatore per la navigazione in Internet tenendo a mente la privacy e la sicurezza.

L’anonimato e la sicurezza tendono ad andare di pari passo, quindi ci aspettiamo un ulteriore vantaggio di essere in grado di inchiodare il tuo sistema in modo che sia al sicuro da potenziali hacker. Bene, confronta tutte queste opzioni tra loro in termini diversi e il vincitore non dovrebbe essere solo sicuro, ma generalmente equilibrato e amichevole anche per gli utenti meno esperti di tecnologia

Quando accedi a Internet, le cose si complicano e nessuno può garantire che tutto ciò a cui accedi sia “assolutamente” sicuro. Ma la maggior parte delle nostre distribuzioni fa del suo meglio per offrire la massima protezione possibile.

Partiamo anche dal presupposto che, sebbene la sicurezza sia una priorità assoluta, gli utenti dovranno comunque: accedere alla webmail; scaricare e caricare file: memorizzare password e dati sensibili; ed eseguire altre attività comuni su Internet. L’anonimato richiede alcuni compromessi, come

come velocità di download inferiori e una politica delle password più rigida, ma insistiamo anche su una comoda esperienza di navigazione web. Ma non confondere una maggiore sicurezza e politiche Internet rafforzate con una buona sicurezza dei dati degli utenti. Questo è diverso e qualcosa di cui parleremo più avanti.

Jodo Live-DVD

JonDo fornisce l’anonimato di rete utilizzando il cambio IP JonDo (noto anche come JonDonym). che è un Java Anon Proxy, simile a Tor. JonDo consente la navigazione web (tramite un JonDoBrowser basato su Firefox) con pseudonimato revocabile e invia richieste attraverso una cascata e mescola i flussi di dati di più utenti per nascondere ulteriormente i dati agli estranei.

Vale la pena notare che mentre l’intera cosa è open source, ci sono piani gratuiti e commerciali. Quello gratuito può utilizzare solo le porte di destinazione 80 e 443 che vengono utilizzate per il protocollo HTTP e HTTPS (sufficienti per la navigazione web e FTP). Il servizio premium fornisce proxy SOCKS aggiuntivi per un’ulteriore anonimizzazione e una migliore velocità di connessione. In generale, troviamo JonDo più sicuro di Tor, perché JonDo è molto più centralizzato e non può includere nodi dannosi (cosa possibile in Tor).

Qubes OS

Il sistema operativo Qubes implementa un altro concetto di isolamento basato sulla virtualizzazione. Il sistema esegue l’hypervisor Xen con più istanze di una Fedora 20 modificata virtualizzata sopra. Il sistema operativo Qubes è suddiviso in diversi “domini” e le applicazioni possono essere eseguite come macchine virtuali (AppVM).

Il modo standard per anonimizzare il traffico di rete è usare Qubes TorVM, che si connette a Internet ed esegue Tor. È possibile assegnare altre applicazioni per utilizzare questa connessione “Torificata”. Il lato positivo è che un’applicazione non ha bisogno di essere a conoscenza di Tor: funziona in modalità normale senza bisogno di componenti aggiuntivi e tutto il traffico TCP e DNS IPv4 viene instradato da Tor. Lo svantaggio è che devi configurare tutto manualmente. Abbiamo anche notato che questo concetto tende a impedire ad attacchi e malware di diffondersi al di fuori del dominio / AppVM, piuttosto che prevenirli.

Ubuntu Privacy Remix (UPR)

Triste ma vero. Ubuntu Privacy Remix (UPR) non ha alcuna funzionalità di rete. Il kernel di sistema viene modificato in modo da ignorare qualsiasi hardware di rete, rendendo UPR un sistema perfettamente isolato, che non può essere attaccato tramite LAN. WLAN. Bluetooth e Infrarossi, ecc. Quindi, non c’è navigazione sul Web, cookie, trojan o dati scaricati dal Web, né messaggistica istantanea o servizi remoti o cloud. Quasi tutte le tracce di connettività di rete vengono cancellate dall’UPR, anche se alcune sono ancora presenti. Ad esempio, i comandi ifcon fig e ifup / ifdown sono presenti, ma sono virtualmente impotenti, poiché l’hardware di rete è violentemente disabilitato.

Quindi in questo test UPR non riesce a essere utile per la navigazione web, anche se fa parte del design. Se, tuttavia, sei paranoico e desideri un sistema che eviti del tutto di essere online, UPR sarà la soluzione giusta.

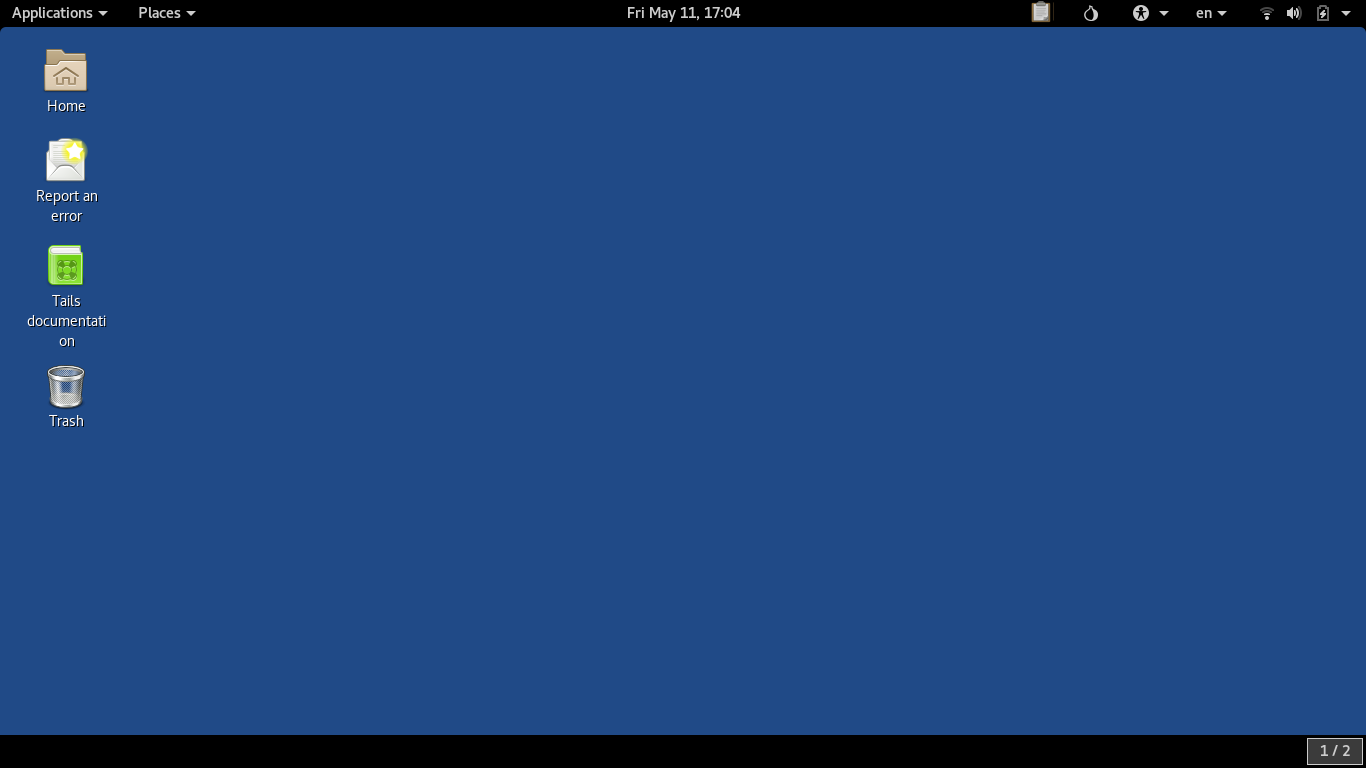

Tails

Tails include funzionalità di rete di prim’ordine e la più importante è Tor, una rete aperta di server anonimi che tenta di impedire la tua identificazione e analisi del traffico.

Questo è accompagnato da Vidalia, un front-end per una facile configurazione, un browser Web preconfigurato basato su ESR Firefox, dotato di estensioni Tor Button, HTTPS Everywhere, NoScript e AdBlock Plus.

Tails molti extra includono / 2 Rete di anonimizzazione, proxy e front-end VPN, la tastiera virtuale Florence, isolamento delle applicazioni tramite AppArmor, PWGen per la generazione di password complesse e KeePassX per la loro gestione e AirCrackNG per l’audit delle reti wireless ecc.

Anche il traffico Tor e I2P è diviso, grazie al browser I2P dedicato, e Pidgin utilizza la modalità Off-the-Record (OTR) più sicura.

Whonix

Whonix si affida anche a Tor per l’anonimato di rete e condivide molti strumenti di terze parti con Tails. Quindi evidenziamo le differenze. Qui il client Tor gira su Whonix-Gateway, che fornisce una migliore protezione contro l’IP e il rilevamento della posizione sulla workstation.

Il livello di protezione da perdite di protocollo IP e DNS a volte è lo stesso, ma in Tails c’è la possibilità di una configurazione errata, che può portare a perdite di IP e in Whonix questo non esiste. Anche se la workstation è compromessa (ad esempio da qualcuno che ottiene l’accesso come root), sarebbe comunque impossibile scoprire il vero IP. L’isolamento del server proxy all’interno di una VM autonoma (o forse un PC fisico) funziona alla grande. Whonix fa anche uso di “entry guard” in Tor (randomizzazione degli endpoint), che è qualcosa che manca in Tails fuori dagli schemi.

Requisiti minimi

Tails più recente usa il kernel 3.16.7 e si carica in Gnome Shell 3.4 in modalità fallback per impostazione predefinita. Il desktop è molto leggero; quasi veloce come il classico Gnome 2 nelle versioni precedenti di Tails, ma i requisiti di sistema ufficiali dicono che ha bisogno di almeno 1 GB di RAM per funzionare senza problemi, il che pensiamo sia un po ‘troppo.

Ubuntu Privacy Remix è stato aggiornato per utilizzare la base del pacchetto Ubuntu 12.04 LTS e quindi ha numerosi backport e funzionalità moderne, ma rimane

molto facile sulle risorse. UPR utilizza un classico desktop Gnome 2, che si carica in un paio di secondi. Suggeriamo che 512 MB di RAM siano sufficienti, sebbene UPR possa utilizzare il volume RAM più grande poiché il sistema implementa ‘ramzswap’ per memorizzare il file di scambio nella RAM.

JonDo Live-DVD può essere avviato anche su CPU molto vecchie e il suo desktop XFCE è molto veloce. Tuttavia, avrai bisogno di 1 GB di RAM per funzionare senza problemi con l’app JonDo basata su Java e i browser web.

Whonix è diverso, ancora una volta, perché hai bisogno di un host in grado di eseguire due macchine Virtualboxguest alla volta. Il tuo sistema operativo host e la configurazione dipendono da te, ma avrai bisogno di almeno 4 GB di RAM, 12 GB di spazio libero su disco. Tuttavia, l’SSD e la CPU con supporto per la virtualizzazione hardware sono entrambi i benvenuti.

Per il sistema operativo Qubes avrai bisogno di una macchina ancora più robusta: una CPU a 64 bit, 4 GB di RAM e almeno 32 GB per la partizione di root. Il sistema operativo Qubes è. quindi, la scelta più impegnativa.

Verdetto

Java Anon Proxy è stata una startup del 2007, sostenuta da un solido lavoro di ricerca di molti anni. Qui, assistiamo al frutto di quel lavoro poiché JonDo Live-DVD supera chiaramente l’ex re dell’accesso anonimo al web: Tails. Entrambi i progetti sono di prima qualità, tuttavia, con caratteristiche equilibrate e sviluppo attivo.

È difficile dire se Tor offra o meno un perfetto anonimato. ma è tecnicamente possibile individuare un utente Tor tramite un nodo compromesso o abbinando il traffico e il comportamento dell’utente con altri dettagli, o anche tramite attacchi temporali di correlazione. D’altra parte, la selezione del nodo JonDo è meno casuale di Tor. e non siamo completamente sicuri di quanto ci si possa fidare. Entrambe le soluzioni rallentano notevolmente la velocità di Internet e la cascata del proxy JonDo sembra essere ancora più lenta della catena di nodi Tor. Ma la velocità di connessione non è la massima priorità, perché stai ottenendo un anonimato ben collaudato e supportato.

Altri partecipanti hanno definito chiaramente il costo addebitato per la privacy e la sicurezza avanzate. Whonix ti obbliga a utilizzare la macchina virtuale, che è sempre più lenta di un computer host, ha poco o nessun supporto 3D e richiede tempo e competenze extra per installarla per la prima volta. Ma una volta fatto ciò, Whonix può essere configurato secondo le tue necessità proprio come qualsiasi altra distribuzione basata su Debian.

Sembrerebbe anche che il sistema operativo Qubes funzionerà solo su hardware specificato abbastanza alto, ma anche in questo caso funziona ancora più lentamente di Whonix virtualizzato. Il sistema operativo Qubes, tuttavia, offre un buon anonimato, ma il suo scopo principale è isolare segmenti diversi in modo che un segmento non possa abbattere gli altri se compromesso. Dovrai anche farlo

imparare come i diversi domini software comunicano tra loro.

L’approccio alla privacy di Ubuntu Remix non è convenzionale, ma riguarda anche l’anonimato sebbene affrontarlo in modo molto diverso dagli altri. Il sito web del progetto mostra come creare il proprio spin-off UPR e utilizzarlo come un sistema perfettamente isolato, che non lascia tracce su un computer. UPR può anche rilevare ambienti virtuali ed espellere la sua ISO dalle sue impostazioni, ma tutto questo è esclusivamente locale, senza alcuna connettività con il mondo esterno.

Ti e piaciuto questo articolo?

Supporta il mio lavoro, facendo una donazione!

You may like

-

Come connettersi al wi-fi su Linux Mint

-

Come installare e utilizzare gnome tweak tool su Ubuntu

-

Le migliori distribuzioni Linux per vecchi computer

-

Come installare ubuntu su disco rigido esterno

-

4 Modi per visualizzare dischi e partizioni in Linux

-

Le 10 migliori distribuzioni Linux leggere da provare nel 2024

Cerca nel sito

Categorie

I tasti lucidi su MacBook Air e Pro sono brutti e non dovrebbero accadere

Puoi giocare a Flappy Bird nel Finder del Mac

Cosa significa la campana con la linea che la attraversa nei messaggi? Spiegazione dell’icona della campana su iPhone, iPad e Mac

Puoi interrompere il mirroring della fotocamera su MacBook? Si Qualche volta

Correggi un avviso ripetuto “Fidati di questo computer” su iPhone e iPad

Perché la sveglia del mio iPhone si è interrotta automaticamente e si è disattivata?

Cos'è fileproviderd su Mac e perché utilizza una CPU elevata?

La funzione “Trova il mio” funziona a livello internazionale? Utilizzo di Trova il mio iPhone/Mac/iPad all'estero

iOS 16.7.7 e iPadOS 16.7.7 rilasciati per i modelli iPhone e iPad precedenti

Quanto sono sicure le connessioni hotspot personali da iPhone?

Di tendenza

-

Apple3 anni ago

Apple3 anni agoNon riesci a scaricare app su iPhone o iPad? Ecco come risolverlo

-

Apple3 anni ago

Apple3 anni agoIl microfono dell’iPhone non funziona? Ecco come risolvere e risolvere i problemi del microfono di iPhone

-

Apple3 anni ago

Apple3 anni agoCome disattivare la suoneria per un singolo contatto su iPhone con un trucco suoneria silenzioso

-

Apple3 anni ago

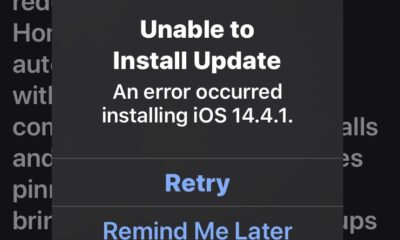

Apple3 anni agoCorreggi l’errore “Impossibile installare l’aggiornamento” per iOS e iPadOS